Китайские хакеры читали почту администрации Обамы с 2010 года

По сообщению NBC, группа хакеров из КНР имела доступ к почте высших должностных лиц США и руководства АНБ.

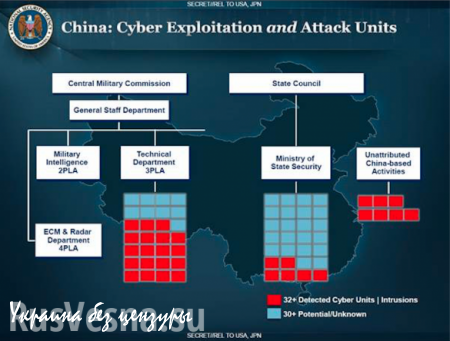

Группа киберпреступников под названием «Танцующая Панда» свободно читает почту американских высших чиновников, а также руководства Агентства Национальной Безопасности США. Первые проникновения датируются апрелем 2010 года.

Всего за пять лет группа успешно и безнаказанно атаковала более 600 серверов в США. Деятельность группы началась со взлома почты Председателя Объединенного Комитета Начальников Штабов адмирала Майка Маллена.

С целью сбора разведданных на высших американских должностных лиц, китайские хакеры также проникали в сети страховых компаний, авиаперевозчиков и других государственных и частных учреждений, утверждает источник NBC.

Глава компании VOR по защите информации из штата Мэриленд Тони Лоуренс сообщил в интервью американской прессе:

«Все знают, что они (китайские хакеры) делают, но никто не может остановить их. Это не хулиганы и не жулики, а государственное структурное подразделение Китая, собирающее данные в других странах»

Понравилась статья? Поделитесь ей с друзьями:

Рекомендуем похожее:

Хакеры опубликовали более 10 тыс. паролей и номеров кредитных карт

Хакеры выложили в сеть 4,7 млн паролей от почты Mail.ru

Российские хакеры похитили 1,2 млрд учетных записей США, - источник

Хакеры осуществили серьезную атаку на США и Европу - Financial Times

Качественные автозапчасти для коммерческих моделей автомобилей — несколько причин обратиться в интернет-магазин «BUS-shop»

Качественные автозапчасти для коммерческих моделей автомобилей — несколько причин обратиться в интернет-магазин «BUS-shop»

Ключевые особенности новостных сайтов

Ключевые особенности новостных сайтов

Ключевые преимущества новостных сайтов

Ключевые преимущества новостных сайтов

Австралия запретила продажу РФ компонентов для производства оружия

Австралия запретила продажу РФ компонентов для производства оружия

Австралия предоставит Украине еще $15,5 млн военной помощи

Австралия предоставит Украине еще $15,5 млн военной помощи

США предложили Турции передать Украине российские С-400 - Reuters

США предложили Турции передать Украине российские С-400 - Reuters

Байден пригрозил КНР, если та станет помогать России

Байден пригрозил КНР, если та станет помогать России

Boeing ввел запрет на использование самолетов грузоперевезчику РФ

Boeing ввел запрет на использование самолетов грузоперевезчику РФ

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Ситуация в Донбассе: последние новости от ополчения и сила интернет-вестей

Удаленный доступ к рабочему столу: всё, что нужно знать

Удаленный доступ к рабочему столу: всё, что нужно знать

Удаленный доступ к рабочему столу: всё, что нужно знать

Удаленный доступ к рабочему столу: всё, что нужно знать

Добавить комментарий!